专家观点:不建议在SCADA系统中部署防火墙

2016-12-07 09:06:00 来源:来源:FreeBuf 评论:0 点击:

推广 | 令人窒息的奖品等你―2016最权威的全球开发者调研

对于那些还未受到网络攻击的关键基础设施,如电网,或许有人会给出自欺欺人的解释:这是因为,攻击将同样使得黑客受到影响。这完全是一种掩耳盗铃的说法!

SCADA系统面临的安全威胁

美国DHS 《2025关键基础设施战略性风险评估报告》指出:未来十年,信息技术将与关键基础设施领域广泛结合,因此,在面临普遍安全问题的同时,网络物理系统的多样性,还将带来未知的安全漏洞和攻击面。

毫无疑问,SCADA系统也不例外。Inductive Automation 软件工程师Carl Gould说:其实,SCADA系统的实质是基于软件来进行工业过程的控制、监测和分析。各种现场控制器负责SCADA通信,同时采集实时数据,并显示在用户终端图形界面。

而在此过程中,操作电脑和控制器的网络连接可能会受到黑客攻击。DHS的战略性风险评估报告指出,仅2014年发生的网络攻击事故就达245起,大部分受攻击的目标为能源行业,而据ICS-CERT数据表明,这些事故中涉及了范围广泛的已知和未知的威胁手段,其中包括大量SCADA和ICS系统的未授权访问和网络攻击。由此,你可以想像SCADA面临的网络威胁有多恶劣。

防火墙的安全局限性

防火墙指是一种由软件和硬件设备组合而成,在内部网和外部网之间、专用网与公共网之间构造的保护屏障。目前,包括SCADA在内的大多数网络系统都部署有防火墙设备。而Waterfall Security工控安全研究室副总裁Andrew Ginter却指出,由防火墙控制的inbound和outbound网络流量,以及其自身的安全防范局限性,将会导致更多脆弱性问题。Ginter还补充到,所有软件都存在漏洞,防火墙自身的软件系统一样可以被黑。

Ginter曾发表过文章–《13种绕过防火墙的攻击方法》,其中列举了13种绕过防火墙,实现网络攻击的具体方法:

1 网络钓鱼攻击(Phishing)

2 社会工程学攻击(Socialengineering)

3 域名控制器攻击(Compromisea domain controller)

4 暴露服务器攻击(Attackexposed servers)

5 暴露客户端攻击(Attackexposed clients)

6 会话劫持(Session hijacking)

7 恶意VPN连接攻击(Piggybackon VPN connections)

8 防火墙漏洞(Firewall vulnerabilities)

9 配置错误或遗漏(Errorsand omissions)

10 IP地址伪造(Forge an IP address)

11 绕过网络安全边界(Bypass anetwork security perimeter)

12 物理控制访问(Physicalaccess)

13 携带电子载体的“人力网络”攻击(Sneakernet)

防火墙 VS USGs

在SCADA或ICS系统中,Ginter提倡使用单向安全网关(Unidirectional Security Gateways,USGs),因为这种设备产生的单向网络流量,会让黑客的远程攻击控制无机可寻。

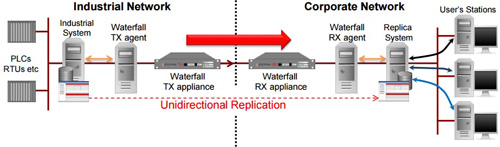

USGs包括一个如下图所示的数据传输模块和接收模块:

传输模块和接收模块之间由一条短的光纤电缆连接,传输模块中内置一个光纤发射器,利用光电池将数据流量发送到接收模块。重点是,这种光纤数据流量只能从传输端向接收端单向流通。

单向安全网关也称为“数据二极管”,是近年来国外安全公司研发,并在工业网络环境中推广的一种安全设备。单向网关解决方案是成对的,TX装置包含一个激光器,RX装置包含一个光学接收器。成对的网关可以从业务网络中传输信息,但不会将任何病毒、DoS攻击、人为错误或者其他信息回传到受保护的网络。目前,SANS、Waterfall Security、citis.ru等国外安全公司都有类似产品。

实时数据传输

USGs负责工控网络到企业管理网络之间的实时单向数据传输,其连接工控网络系统的数据库软件,自动请求查询信息,并将信息从传输模块发送到企业管理网络端的接收模块,而这些信息将被储存在企业管理网络内的备份数据服务器内。

操控管理者通过对备份数据服务器的信息查询和分析,可以全面了解SCADA系统的运行情况,而无需直接连接到SCADA系统。Ginter说道,从物理层面来讲,由于不能向SCADA系统发送信息,当然也就不能实现对其蓄意破坏和攻击的目的。

USGs的选型

为了系统运行的有效性,选用的USGs和备份服务器必须适应不同的网络和SCADA技术,Ginter同时强调,备份服务器的数据备份过程必须对外部管理控制用户透明,而且不会对主服务器和保护网络造成影响。另一个需要考虑的因素是,系统管理机构须确定所需的,USGs系统可以备份的哪些工控应用数据,如操作记录、操作数据、控制系统服务器或过程控制服务器数据等。具体可参考Waterfall Security的工业网络解决方案:Securing-Critical-Cyber-Assets-with-Data-Diodes

Ginter总结到,SCADA系统的安全防护应该比IT系统更加深入彻底,只有这样的高标准严要求,才能避免像乌克兰断电事故这样的重大网络攻击发生。我们希望Ginter的观点是正确的,毕竟停电事故谁都不敢想像。

【编辑推荐】