保护工控系统网络安全的关键三步

2016-11-28 15:30:00 来源:来源:安全牛 评论:0 点击:

推广 | 令人窒息的奖品等你―2016最权威的全球开发者调研

当前,工业控制系统(ICS)面临一系列数字威胁。其中两个方面尤其突出。一方面,数字攻击者在获得工业公司的非授权访问方面越来越在行。有些攻击者采用恶意软件,另一些诉诸于渔叉式网络钓鱼(或钓鲸)和其他社会工程技术。尽管有这些战法技术,2016年我们看到的大多数主要ICS安全事件,都很幸运地只对受影响企业造成了中断,而不是破坏。

另一方面,如趋势科技的研究人员发现的,攻击者可以利用被动情报获取技术,来窃听工业环境中呼机间的未加密呼叫,然后利用这些信息进行社会工程攻击,侵入工控公司,或者产生可能影响工业操作的虚假警报。

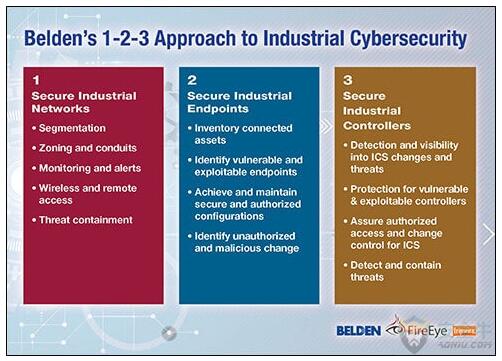

为免遭这些威胁侵害,公司企业采取恰当的措施建立有效工业安全项目,并对企业范围内的风险进行优先级排序,就十分重要了。美国最大的高速电子电缆生产商之一百通公司,发展出了工业网络安全3步走方法,有序帮助降低复杂度,优化风险优先级,保护工业网络、终端和控制系统的安全。

1. 保护网络

工业企业想要保卫自己的网络,最好从确保拥有边界安全的良好网络设计开始。一旦完成了这第一步,企业应按 ISA IEC 62443 工业自动化和控制系统网络安全标准对自身网络进行隔离,保护旗下所有的无线应用,部署安全远程访问解决方案以辅助快速故障排除和问题解决。

企业还应监视自身网络,尤其是在运营技术(OT)环境:

| 监视网络安全状态,是IT安全团队的常规动作,但运营环境中却不那么常见。监视工业网络基础设施设备,比如路由器、交换机、网关等等,也是有其价值的。这些系统连接着那些可能被黑的网段。它们需要被评估,建立基线,并有人负责进行监视。 |

2. 保护终端

OT员工可能会觉得自家终端有边界防火墙、专有软件、专用协议和物理隔离,数字攻击拿它们没办法。但事实并非如此。当员工、承包商或供应链的家伙们带着他们的笔记本或U盘走到终端前进行维护时,这些防护措施就被绕过了。

因此,公司企业应要保护自身工业终端应该还要做到:

| 为缓解OT攻击,OT环境中基于PC的终端需要被保护,且企业应保卫IT终端不受穿越OT环境的攻击影响。OT和IT环境中都需要设立终端安全策略。 |

很多企业可以从以下几个方面开始:收集并维护好所有终端硬软件的准确清单;跟踪OT资产中的漏洞;确保每个终端都有安全稳固的配置;监视并报警未授权修改。

3. 保护控制器

每个工业环境中都有物理系统——执行器、校准器、阀门之类的机械设备和温度、压强之类的传感器等等与物理世界互动的东西。很多案例中,攻击者都获得了这些机械设备的访问权,导致系统误操作;但若没获取到控制级别的权限,他们也没有直接的途径来干这事儿。

为绕开这一障碍,有些攻击者瞄上了负责管理这些系统的工业控制器:

| 物理系统回连到实际控制其行为的专用计算机上。正是这些专用计算机,起到了桥接物理系统控制与网络指令或编程命令接收的作用。这些计算机就是工业控制器,也是网络攻击中被瞄准用于制造物理破坏或中断工业过程的目标。工业控制器种类繁多,不过,常用的一般就是可编程逻辑控制器(PLC)和分布式控制系统(DCS)之类的。 |

下图就是我们日常接触到的一种控制器。

这是个普通的恒温调节器,与供热系统互动以加热房间或大楼。

通过加强检测能力,增大对ICS修改与威胁的可见性,实现脆弱控制器的安全措施,监视可疑访问与修改控制,及时检测/限制威胁,公司企业便能有效防护工业控制器不被数字攻击侵害。

结论

鉴于工业环境日趋复杂的态势,公司企业努力实现针对数字威胁的防护显得尤其重要。要做到这一点,需要针对网络安全、终端安全和工业控制器安全部署多重防护,迈好这3步。

【编辑推荐】