一条短信干掉谷歌的双因子验证

2016-06-14 10:01:00 来源:来源:安全牛 评论:0 点击:

上周末,推特上流传的一张截屏图片引起了注意。这次的骗局非常具有教育意义,值得学习借鉴。教训就是:社会工程,只要用得有效,任何安全控制都形同虚设。

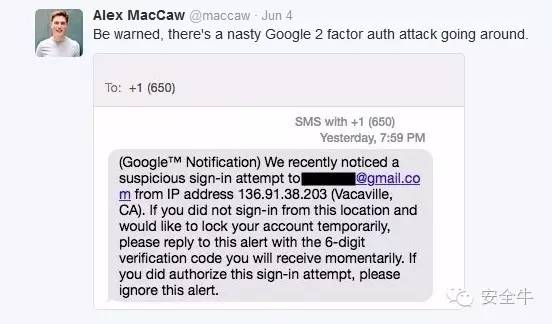

下图是clearbit.com共同创始人阿列克斯·麦考发在推特上的。

显示的是有人正在尝试登录Gmail账户的短信。这完全就是个骗局,但可以想一下,这条信息暗示了什么,又在要求什么。

该信息并没有让你输口令,也没有要求你的个人信息,更没想控制你的Gmail账户。恰恰相反,它提供一种温暖贴心的安全感,以及通过暂时锁定账户来让这种安全感更加深入的能力。

这种攻击相当聪明,无疑是有成功案例的。它的上下文环境是成功的关键。该信息告诉受害者,有人正尝试登录他们的Gmail账户,并提供了有关“攻击者”的基本ID。

由此,展开两种场景:

懂点儿技术的,会意识到IP地址是可以伪造的,涉及到归属问题时基本没什么证明力。而且,如果他们启用了谷歌的双因子身份验证,并且经常使用此类功能,他们就知道像这样的信息肯定是假的——因为验证过程根本不是这样的。

这部分潜在的受害者很有可能会忽略此信息,直接修改他们的Gmail密码以保持安全状态。

另一方面,加上攻击者的ID,某种程度上确实有助于骗局继续进展。对那些不熟悉IP地址机制的人来讲,这一细节提供了一层合法性,尤其是在该地址不是他们所在区域的时候。此外,意识培训常会鼓励使用双因子身份验证,但很多使用者并不完全理解其功能特性。这种情况下,他们可能直到造成损失才会发现受骗上当了。

如此,该部分受害者更易于遵照信息指示行动,相信自己是在做正确的事。

这6位数字的价值到底是什么?

好吧,现在受害者手里有两条信息了。一条警告他们说有攻击——其实是诱饵,另一条来自谷歌——包含了6位验证码。大多数受害者不知道的是,最初的那条警告消息,其实就是真真切切的攻击了。

发送第一条消息的人,目的就是触发谷歌的双因子身份验证过程。只要攻击者手握正确的密码,而受害者又按照指示行事,他们终将获得目标Gmail账户的访问权。

人们经常在多个网站使用相同的口令。最近,几亿个账户刚泄露到网上,网络罪犯们的潜在受害者数不胜数。口令被泄露的人里面,有多少人会在Gmail上使用相同的口令呢?

这种情况下,攻击者很可能已经有了用户名和密码,只差验证码即可完全控制该账户。对某些人而言,拿到了他们的谷歌账户,也就掌握了他们全部的网上身份。

这个攻击为何如此狡猾的另一个原因,在于信息里的请求本身

有些网站会教育用户避免将口令告诉陌生人,敦促用户警惕通过电子邮件或电话讨要口令的情况,让用户不要点击链接,可能的话,还会培训他们使用双因子身份验证。

人们依然会分享口令、点击链接,甚至是很愿意这么做,但是,他们知道本不应该这样。

不过,这个攻击并不是通过电子邮件进行的,它是一条短信。没要求口令,也没让受害者点击链接。不过是让受害者回复他们将要收到的验证码而已。

任何受过基本安全意识培训的人都会告诉你:口令是很重要的,但你觉得非技术用户(甚或那些有一定基本技术常识的用户),会高度重视6个随机数字吗?

显然,他们应该重视,但问题是,他们会吗?

很遗憾,他们真不认为这6位随机数字重要到哪里去。这也是为什么此类攻击会发生的原因所在。它利用的正是意识培训将重点放在电子邮件和物理威胁上所造成的影响。除非双因子身份验证码(2FA)在意识培训里被单独提出来,否则用户不会保护这组6位随机数。因此,如果你还没把短信骗局加进你的意识培训项目中,或许可以考虑添加一下。

带身份欺骗的情况下,此类攻击更难以防范

在美国,难以进行发件人ID欺骗。注册短信发送短码代价高昂,且过程繁琐。因此,此类骗局一般来自于某个未知号码,没有与之相关联的联系人信息,很好识别出来。

然而,美国也有租借短码的合法服务。此类营销厂商在活动和要求方面非常严格,但也不能保证就完全无懈可击。一旦攻击者成功租到合法的短信发送短码,他们就能让短信看起来出自可信来源。

而在美国以外,什么门槛都没有了,发件人ID欺骗不费吹灰之力,攻击者想让它看起来是谷歌发送的都可以,或者,让它好像来自你自己的IT部门也行。

意识培训有助提升安全性,但意识培训项目不能是静态的。随着犯罪分子不断创新骗术,培训也应该随之改变。

你的安全意识培训中还没有包含进此类威胁?赶快吧!

【编辑推荐】

上一篇:总编下午茶:与HPE一起看企业安全的“智慧与众不同”

下一篇:网络安全领袖施奈尔:政府更多地参与网络安全不可避免