怎样远离手机木马?攻防实战专家教您识别APK诈骗

2016-03-16 13:02:00 来源:来源:51CTO.com 评论:0 点击:

51CTO首届中国APP创新评选大赛正在招募>>

今年的3.15晚会异常精彩,网络安全不再离我们那么遥远,智能硬件漏洞、淘宝刷单等已经开始影响我们的生活。如果您不懂网络安全专业知识,没有关系,但必须得有安全意识和安全常识。经常听到周围很多朋友的朋友被骗**万,什么手机短信诈骗,什么冒充公检法欺诈,什么冒充家长转账!其实这些并没有那么神秘,在收到这些信息后,冷静下来仔细思考,认真核对,就会发现原来就是欺骗,避免上当,下面以一个实际的例子来揭露手机APK短信欺骗。

(一)对手机短信进行分析

1.分析短息内容

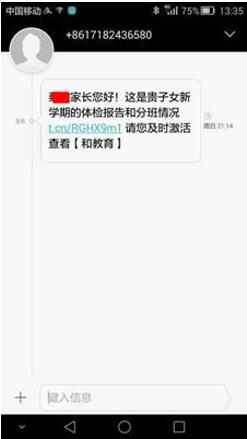

昨日,在微信朋友群中,朋友发了一张截图,如图1所示,短息内容很蹊跷“某某家长您好!这是贵子女新学期的体检报告和分班情况t.cn/RGHX9ml请您及时激活查看[和教育]”。对该短息分析:

(1)在该短息中明确获取了家长的真实姓名,应该是获取了通讯录。

(2)短信是匿名发送,非好友或者学校老师。

(3)短信内容明显跟学校正常短息内容有所异常,目前很多学校有通知都是通过微信群,使用短息发送消息较少。

(4)短信中涉及短地址,学校一般不会发送短地址。

图1奇怪短信

2.还原链接地址

通过百度搜索到一个还原短地址的网站,如图2所示,在其中输入短线中提及的链接地址“t.cn/RGHX9m1”还原为真实地址为:

http://link.zhihu.com/?target=http%3A//172.246.236.186:8080/3446/ziliaoRV.apk

再次变换一下为:

http://link.zhihu.com/?target=http://172.246.236.186:8080/3446/ziliaoRV.apk

其真实目的是去下载“http://172.246.236.186:8080/3446/ziliaoRV.apk”。也可以直接访问该短链接地址,访问后会自动跳转到目的网站并进行下载,使用手机访问会自动下载apk程序并进行安装。

注意:千万不要安装!千万不要安装!千万不要安装!重要的事情说三遍!

图2还原其短地址为真实地址

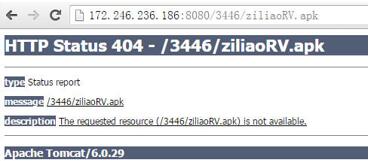

3.获取apk程序

在浏览器中输入刚才获取的地址(http://172.246.236.186:8080/3446/ziliaoRV.apk)进行下载,如图3所示,显示该文件已经被移除了,通过其文件名称可以判断出该程序有多个版本,目的是为了啥,大家可以猜测一下,除了病毒没有啥程序会这样。后面通过猜测和扫描获取了2套apk程序。http://172.246.236.186:8080/0983/ziliao.apk和http://172.246.236.186:8080/1966/ziliao.apk

图3apk程序已经下架

4.查询IP地址

当我们接收到信息后,第一时间不是去打开或者执行,而是去问问度娘(http://www.baidu.com),如果有问题会有人将信息公布到网上,如图4所示经过查询,获知该IP地址为美国,也就是说服务器托管在美国,为中小学生服务的体检和分班服务器竟然托管到美国?据我所知,学校大多使用校园网或者是教育网!可疑!高度可疑!

图4服务托管在美国

5.下载程序

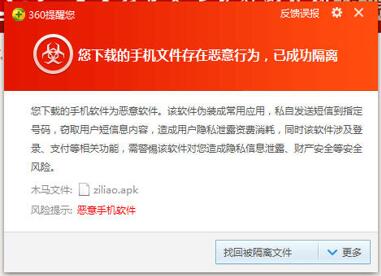

使用浏览器对apk程序进行下载,如图5所示,可以看到该程序仅仅561k,程序下载到本地后360完全卫士就立刻报警,显示该手机文件存在恶意行为,直接进行隔离,如图6所示。至此可以肯定该短信存在问题,极有可能为短线欺诈,通过发送短信,用户下载apk后,手机被完全控制,也即常听说的手机木马。

图5下载并获取程序

图6 360查杀apk程序

(二)对APK进行反编译并追踪

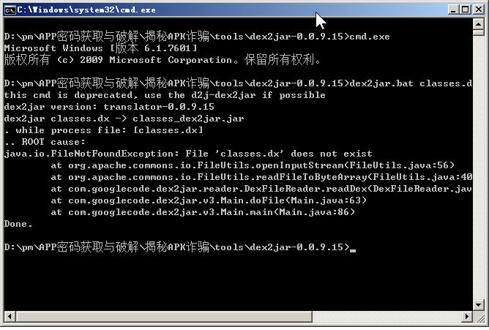

1.反编译程序

使用dex2jar-0.0.9.15 程序对ziliao.apk进行反编译,首先需要将ziliao.apk解压到本地,从ziliao文件夹中的“classes.dex”文件复制到dex2jar-0.0.9.15文件夹下,执行命令“dex2jar.bat classes.dex”进行反编译,如图7所示,显示编译出错。

图7反编译失败

技巧:

(1)可以直接将classes.dex文件拖动到dex2jar.bat文件,程序会自动生成classes_dex2jar.jar文件,如图8所示。

(2)可以使用命令进行编译“d2j-dex2jar.bat classes.dex”。

图8反编译程序成功

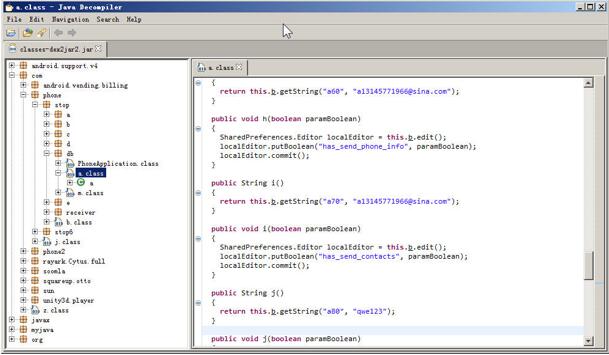

2.使用jd-gui查看Java源代码

使用jd-gui程序打开“classes_dex2jar.jar”文件,对Java程序代码进行逐个查看。可以在菜单中使用“Search”对关键字进行搜索,例如搜索“Email、password、sina.com、163.com、.com、.cn”等。手机木马其邮箱信息一般都保存在com/phone/db/a.class中,如图9所示,成功获取其用于接收到电子邮箱和密码。

图9获取邮箱及其密码

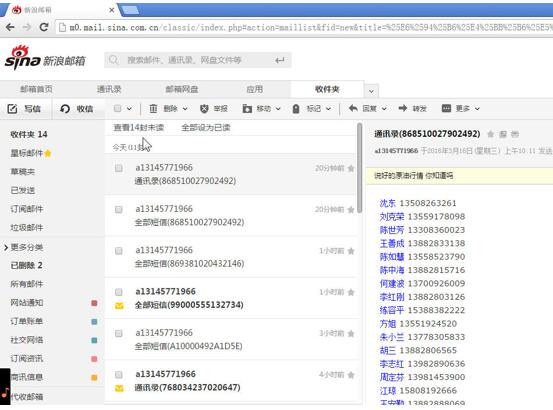

3.登录邮箱并查看邮件内容

对邮箱帐号“a13145771966@sina.com”使用密码“ qwe123”进行登录,如图10所示,其中有14封邮件,其邮件主要是接收种马手机的通讯录和短信。

图10上传通讯录

4.APK程序上传通讯录

在图10中可以看到该APK程序会将受害者手机上面的所有通讯录全部上传,这下就明白了,匿名者发送短信是怎么获取家长真实姓名。

5.APK上传所有短信内容

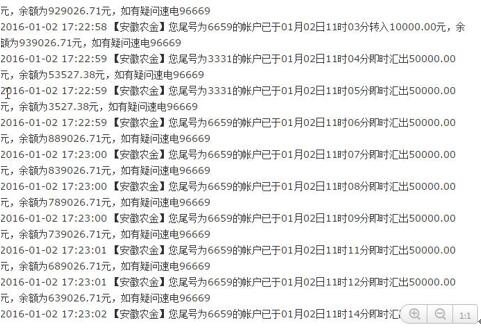

单击一条邮件信息,该邮件标题为“全部短信(68510027902492),在发件这中会显示发件人为“a13145771966”,其邮箱a13145771966@sina.com就是apk中指定的邮箱地址,如图11所示,安装了该apk程序的用户会自动将其手机中的全部短信发送到a13145771966@sina.com,控制手机后,可以直接进行银行转账,如图12所示,诈骗者可实施银行转账!

图11发送全部短信

图12实施银行转账

(三)手机APK安全防范

手机APK程序其实就跟以前的Windows程序类似,手机木马就跟Windows木马程序类似,下面是一些可供参考的防范方法:

1.涉及敏感信息手机独立使用

很多朋友都喜欢玩游戏,对于使用各种宝宝(支付宝)的手机,使用该手机进行支付,绑定银行卡的手机要分开,保证交易手机的绝对安全,不安装来历不明的apk程序,最好就不安装其它apk程序。游戏手机就单独玩游戏,很多黑产已经盯上正规apk程序,比如修改或者绑定手机木马到正常apk程序中。

2.在现实中仔细核对信息

这条特别重要,不管收到什么信息,不要着急,不要立刻就按照短信提示的内容进行操作,而是冷静下来通过现实手段进行核实和排除,例如到公安局派出所咨询,通过座机对来电进行识别,通过其它现实信息跟家人进行核对和求助,确保是家人或者学校发送的。还有一个杜绝公检法诈骗的核心:公检法要抓你,怎么还会通知您进行资产公证,资金转移!公检法抓捕前都告诉您了,还抓捕谁啊!现在信息这么发达,微信群扩散验证求助也是可行的。

3.通过技术手段进行核实

在本案例中,有很多可疑的地方,短链接地址可以通过互联网通过百度等搜索引擎进行查询。通过ping www.somesite.com获取网站真实IP,有些骗子给的地址就是数字IP。查询IP所在地点也能排除欺诈。

4.使用计算机下载APK程序并查杀

通过计算机下载APK程序,在计算机上安装杀毒软件,一般杀毒软件都能识别该APK是否恶意程序,还有就是apk程序大小,木马程序apk一般小于2M,通常几十K到几百K大小居多。

本次手机apk技术反编译总结:

需要下载安装Java Se Runtime Environment,可以通过360软件管家搜索java并安装相应版本即可。

(1)解压手机木马程序到本地,获取其classes.dex文件。

(2)将classes.dex文件复制到dex2jar-0.0.9.15文件夹下

(3)使用dex2jar.bat classes.dex以及d2j-dex2jar.bat classes.dex进行反编译。也可以直接将classes.dex拖到dex2jar.bat文件进行自动编译。

(4)使用jd-gui1.4.0打开dex2jar-0.0.9.15文件夹下反编译后的程序classes-dex2jar2.jar

(5)在程序的com/phone/db/a.class位置会发现邮箱帐号和密码。

工具软件及木马样本程序打包下载地址:http://pan.baidu.com/s/1gdVUHWn 密码:1lzz

本站提供的工具软件等内容,仅供研究学习使用!

上一篇:“两会”视角:网络威胁影响科技创新 自主可控和立体化防御是关键

下一篇:遇上APT魔头怎么办? 答案就在华为敏捷网络分论坛